اغلب ما عملکرد یک VPN را تنها با ملاکِ «دسترسی» قضاوت میکنیم؛ همین که پلتفرمهایی مثل یوتیوب یا اینستاگرام باز میشوند، تصور میکنیم همه چیز درست است و کار تمام شده؛ اما حقیقت این است که وصل بودن ویپیان و دسترسی به سایت، تضمینی برای امن بودن اتصال و حفاظت از حریم خصوصیتان نیست.

در برخی شرایط، با وجود فعال بودن ویپیان، ممکن است بخشی از اطلاعات شما مانند نام و آدرس وبسایتهایی که بازدید میکنید از مسیر امن خارج شود.

شاید در نگاه اول با خود بگویید: «لیست سایتهایی که میبینم به چه درد کسی میخورد؟»، اما همین اطلاعات بهظاهر ساده، دقیقترین تصویر از هویت، علایق و فعالیتهای خصوصیتان را ترسیم میکند.

نکتهی نگرانکننده این است که این اتفاق معمولاً نشانهی آشکاری ندارد؛ نه خطایی ظاهر میشود و نه کاهش سرعت قابل توجهی رخ میدهد. تنها راه اطمینان، بررسی و تست دقیق اتصال است. در ادامه این مطلب به بررسی چگونگی نشت DNS و روشهای موثر تست آن میپردازیم.

اصلا دیاناس چیست و «نشت DNS» چگونه اتفاق میافتد؟

دیاناس یا «سامانهی نام دامنه» مثل دفترچه تلفنِ اینترنت است. انسانها آدرس سایتها را با اسمهای ساده مثل google.com یا nooshdaroo.ir به یاد میسپارند، اما کامپیوترها برای پیدا کردن هر سایتی به یک «عددِ دقیق» نیاز دارند که به آن آدرس IP میگویند (مثل آدرس خانه، ولی عددی). کار DNS این است که وقتی اسم یک سایت را مینویسید، آن را به آدرس عددیِ درست ترجمه کند تا دستگاه شما بداند دقیقاً به کدام سرور وصل شود.

وقتی شما یک سایت را باز میکنید، گوشی یا کامپیوتر اول از DNS میپرسد: «آدرس عددیِ این اسم چیست؟» و اگر پاسخ در همین نزدیکیها (در حافظهی دستگاه یا مودم) ذخیره باشد، سریع دریافت میشود. اگر ذخیره نباشد، درخواست به دیاناسهای بالاتر میرود تا جواب پیدا شود: اول میفهمد این اسم مربوط به کدام بخش از اینترنت است (مثلاً com.)، بعد سراغ جای درست میرود تا بپرسد آدرس واقعیِ آن سایت چیست و در نهایت IP را به دستگاه بازمیگرداند. از آن به بعد دستگاه شما با همان آیپی به سایت وصل میشود.

نشت DNS نقصی امنیتی است که در آن، درخواستهای مربوط به وبسایتهای بازدید شده، بهجای عبور از تونل رمزگذاری شده توسط VPN، مستقیماً به سرورهای ارائهدهندهی اینترنت (ISP) ارسال میشوند. این اتفاق باعث میشود علیرغم فعال بودن VPN، تاریخچهی فعالیتهای آنلاین شما برای ISP یا اشخاص شخص ثالث فاش شود و حریم خصوصیتان جداً به خطر بیفتد.

برای درک سادهتر اینکه نشت DNS دقیقاً در کدام نقطه اتفاق میافتد، در ادامه این فرایند را با یک مثال ملموستر بیان میکنیم:

تصور کنید برای برقراری تماس با یک از مخاطبان، ابتدا باید به اپراتور تلفن (ISP) وصل شوید، نام مخاطب را اعلام کنید و منتظر بمانید تا اپراتور در دفترچه تلفن خود (DNS)، شماره عددی (IP Address) مخاطب را پیدا و سپس تماس را برقرار کند.

البته امکان دارد به دلایل مختلفی از جمله قوانین و محدودیتهای قانونی یا تصمیمهای فنی، امکان برقراری تماس با برخی مخاطبان برای شما وجود نداشته باشد. گاهی اوقات هم ممکن است این محدودیت از سمت اپراتور نباشد و خودِ مخاطب، تمام تماسهای ورودی از اپراتورهای کشور را مسدود کرده باشد!

در چنین شرایطی میتوانید بهجای استفاده از اپراتور همیشگی، از یک خط خصوصی و امن (VPN) استفاده کنید؛ خطی که ارتباط را از طریق اپراتورهای واسط برقرار میکند. در این حالت، اپراتور تلفن (ISP) فقط متوجه میشود که شما به یک خط خصوصی و امن وصل شدید و دیگر نمیتواند مثل همیشه فعالیتهایتان را ثبت کند.

حالا اگر به هر دلیلی این خط خصوصی دچار اختلال شود، ممکن است بدون هیچ هشدار یا نشانهای، درخواستهای شما دوباره از مسیر اپراتور تلفن عبور کنند. یعنی درحالی که تصور میکنید تماسها همچنان امن هستند، نام مخاطبانی که با آنها ارتباط میگیرید دیگر مخفی نمیماند و حریم خصوصی به خطر میافتد.

نشت دیاناس دقیقاً در همین نقطه رخ میدهد؛ زمانی که اتصال امن VPN برقرار است، اما درخواستهای DNS ناخواسته از این مسیر خارج میشوند. در این حالت، تاریخچه مرورگر شما برای ارائهدهندگان سرویس اینترنت (ISP)، شرکتها، و هکرها قابل مشاهده میشود و حتی با وجود رمزنگاری ترافیک، زمینه برای ردیابی یا رهگیری اطلاعات مهیا خواهد بود.

به همین دلیل، پشت سر گذاشتن تست نشت DNS اقدامی ضروری برای حفظ حریم خصوصی است، حتی زمانی که از ویپیان استفاده میکنیم.

چرا باید نشت DNS را جدی بگیریم؟

نشت DNS را نباید صرفاً مشکلی ساده در نظر گرفت؛ این یک حفرهی امنیتی بحرانی است که تمام تلاشهای شما برای حفظ حریم خصوصی را نقش بر آب میکند. در ادامه، اصلیترین خطرات این نشت را بررسی میکنیم.

۱. رصد کامل فعالیتهای شما توسط ISP

وقتی درخواستهای DNS نشت میکنند، شرکت خدماتدهنده اینترنت دقیقاً میبیند که از چه وبسایتهایی بازدید میکنید و تمام تاریخچهی وبگردی شما توسط اپراتور قابل ثبت و ذخیره است. این دادهها میتوانند بسته به قوانین هر کشور و در صورت لزوم در اختیار نهادهای قانونی قرار بگیرند یا به شرکتهای تبلیغاتی فروخته شوند.

۲. حملات هدفمند هکرها

نشت DNS میتواند دروازهای برای ورود مجرمان سایبری باشد. هکرها با رصد فعالیتهای آنلاین شما، متوجه میشوند که از چه سرویسها یا بانکهایی استفاده میکنید. سپس با این اطلاعات میتوانند حملات فیشینگ (Phishing) دقیق طراحی کنند و شما را به راحتی فریب دهند.

۳. فاش شدن موقعیت مکانی واقعی

نشت دیاناس باعث میشود آدرس آیپی سروری که درخواستهای شما را پردازش میکند (و معمولاً متعلق به ISP شماست) فاش شود. این یعنی هر کسی که فعالیت شما را زیر نظر داشته باشد، میتواند شهر و کشوری که از آنجا به اینترنت وصل شدهاید را شناسایی کند. حتی اگر با ویپیان آدرس آیپی را تغییر دهید، یک نشت DNS ساده میتواند موقعیت جغرافیایی واقعی شما را لو دهد.

در سالهای اخیر، گزارشهایی هم راجع به شناسایی دقیقتر آیپی کاربران ایرانی توسط گوگل شنیدهایم که پیامدهای مستقیمی بر اکوسیستم یوتیوب فارسی داشتهاند. یکی از راههای گوگل برای شناسایی کاربران ایرانی، استفاده از همین نشت DNS بوده؛ زمانی که سیستمهای هوشمند گوگل متوجه تضاد میان آیپیِ VPN و سرورهای درخواستکننده DNS میشوند. پیامد مستقیم این شناسایی، نمایش ندادن تبلیغ برای کاربران و در نتیجه افت درآمد یوتیوبرهای فارسیزبان بود.

دلایل نشت DNS

حتی اگر از ویپیان استفاده کنید هم ممکن است اطلاعات حساستان در معرض دید باشند. در ادامه، چهار دلیل اصلی و فنی نشت اطلاعات (DNS Leak) را بررسی میکنیم.

۱. عدم پشتیبانی VPN از پروتکل IPv6

یکی از دلایلی که اغلب نادیده گرفته میشود، ترافیک IPv6 است. اکثر سرویسهای VPN بر پایهی پروتکل قدیمیتر IPv4 طراحی شدهاند؛ این در حالیست که استفاده از IPv6 در سطح جهان به سرعت در حال گسترش است. مشکل اینجاست که بسیاری از سیستمعاملها اولویت پیشفرض را به اتصال IPv6 میدهند.

اگر ویپیان نتواند ترافیک IPv6 را پشتیبانی یا مسدود کند، دستگاه شما درخواستهای DNS را مستقیماً به سرویسدهنده اینترنت (ISP) ارسال میکند. در واقع در حالی که ترافیک IPv4 با امنیت تمام و کمال در تونل ویپیان جابجا میشود، درخواستهای دیاناس از مسیر موازی IPv6 عبور میکنند و عملاً VPN را دور میزنند.

۲. قطع ناگهانی اتصال VPN

امنیت تنها تا زمانی برقرار است که اتصال VPN پایدار باشد. اگر ارتباط VPN حتی برای یک لحظه قطع شود، اکثر سیستمعاملها بلافاصله به تنظیمات پیشفرض بازمیگردند و از سرورهای DNS شرکت مخابراتی استفاده میکنند. این اتفاق باعث میشود درخواستها بدون رمزنگاری فاش شوند.

این سناریو در زمان تعویض رابط شبکه (Network Interface) هم بسیار رایج است؛ مثلاً وقتی از Wi-Fi به اینترنت سیمکارت سوییچ میکنید. برخی VPNها متوجه این تغییر نمیشوند و درخواستهای DNS شما بیسر و صدا از تونل رمزنگاریشده خارج میشوند.

نکته کاربردی: سرویسهای ویپیان درجه یک، قابلیتی به نام Kill Switch دارند. این ویژگی به محض قطع شدن ویپیان، دسترسی کل سیستم به اینترنت را قطع میکند تا هیچ درخواستی به صورت ناخواسته به ISP ارسال نشود.

۳. تنظیمات اشتباه شبکه یا تداخل فایروال

گاهی اوقات مشکل از خود تنظیمات دستگاه است. بعضی تنظیمات دستی (مثل استفاده از Smart DNS، پروکسی یا تغییر دستی DNS در مودم و روتر) باعث میشوند ویپیان نتواند کار خود را بهدرستی پیش ببرد. در این حالت بخشی از ارتباطات اینترنتی، خارج از VPN انجام میشود.

گاهی دیگر از اوقات تنظیمات فایروال سیستم به شکلی است که فقط ارتباطات معمول دیاناس را مجاز میداند و درخواستهای دیاناس مربوط به VPN را مسدود میکند. نتیجه این وضعیت، افشای بخشی از فعالیتهای اینترنتی شماست.

هشدار: اگر از ویپیانهای معتبر با قابلیت حفاظت در برابر نشت (Leak Protection) و Kill Switch استفاده کنید اما همچنان با مشکل نشت اطلاعات روبرو باشید، به احتمال زیاد مشکل به پیکربندی (Configuration) شبکه یا تداخل نرمافزارهای امنیتی مربوط میشود.

۴. پیکربندی نادرست VPN

گاهی اوقات VPN نمیتواند تمام ارتباطات اینترنتی شما را بهدرستی از تونل امن خود عبور دهد. در این حالت دستگاه شما به جای استفاده از سرورهای امن VPN، همچنان درخواستهای دیاناس را به سرورهای پیشفرض سرویسدهنده اینترنت (ISP) ارسال میکند. این مشکل معمولاً در نسخههای قدیمی یا غیرمعتبر از ویپیانهایی رخ میدهد که نمیتوانند تنظیمات شبکه سیستمعامل را به شکل صحیح تغییر دهند.

نکته امنیتی: انتخاب یک ارائهدهنده معتبر بسیار ضروری است؛ خیلی از VPNهای رایگان یا ضعیف، اصلاً سرور دیاناس اختصاصی ندارند و از زیرساختهای ناامن استفاده میکنند. پیشنهاد میکنیم حتماً مطلب راهنمای انتخاب VPN را مطالعه کنید.

راهنمای کامل تست نشت DNS

برای بررسی نشت دیاناس، ابزارهای آنلاین گوناگونی داریم که همگی کارکرد و هدفی یکسان دارند: تشخیص اینکه درخواستهای دیاناس شما واقعاً از مسیر VPN عبور میکنند یا نه. از جمله وبسایتهای رایگان و معتبر برای تست نشت دیاناس میشود به موارد زیر اشاره کرد:

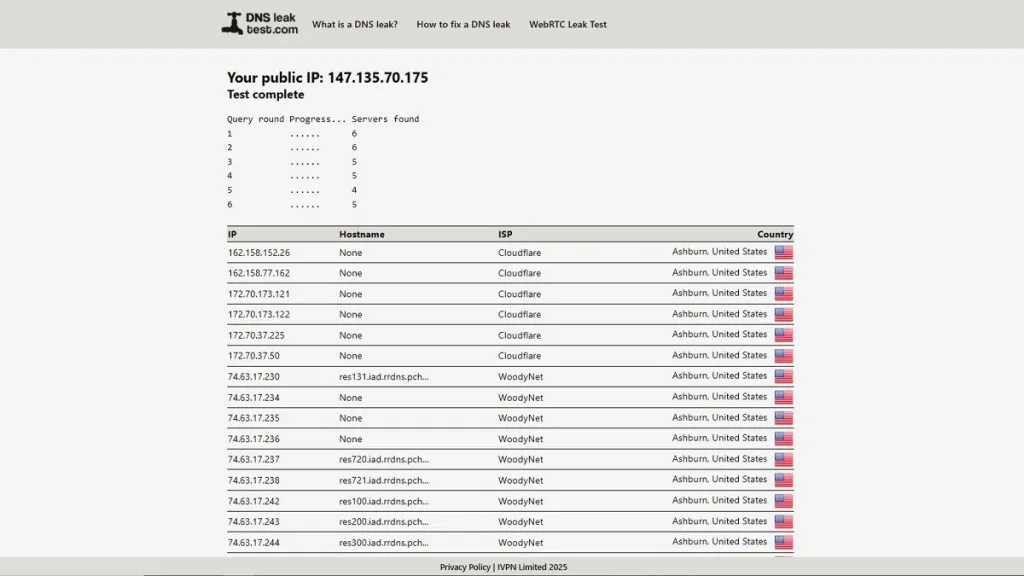

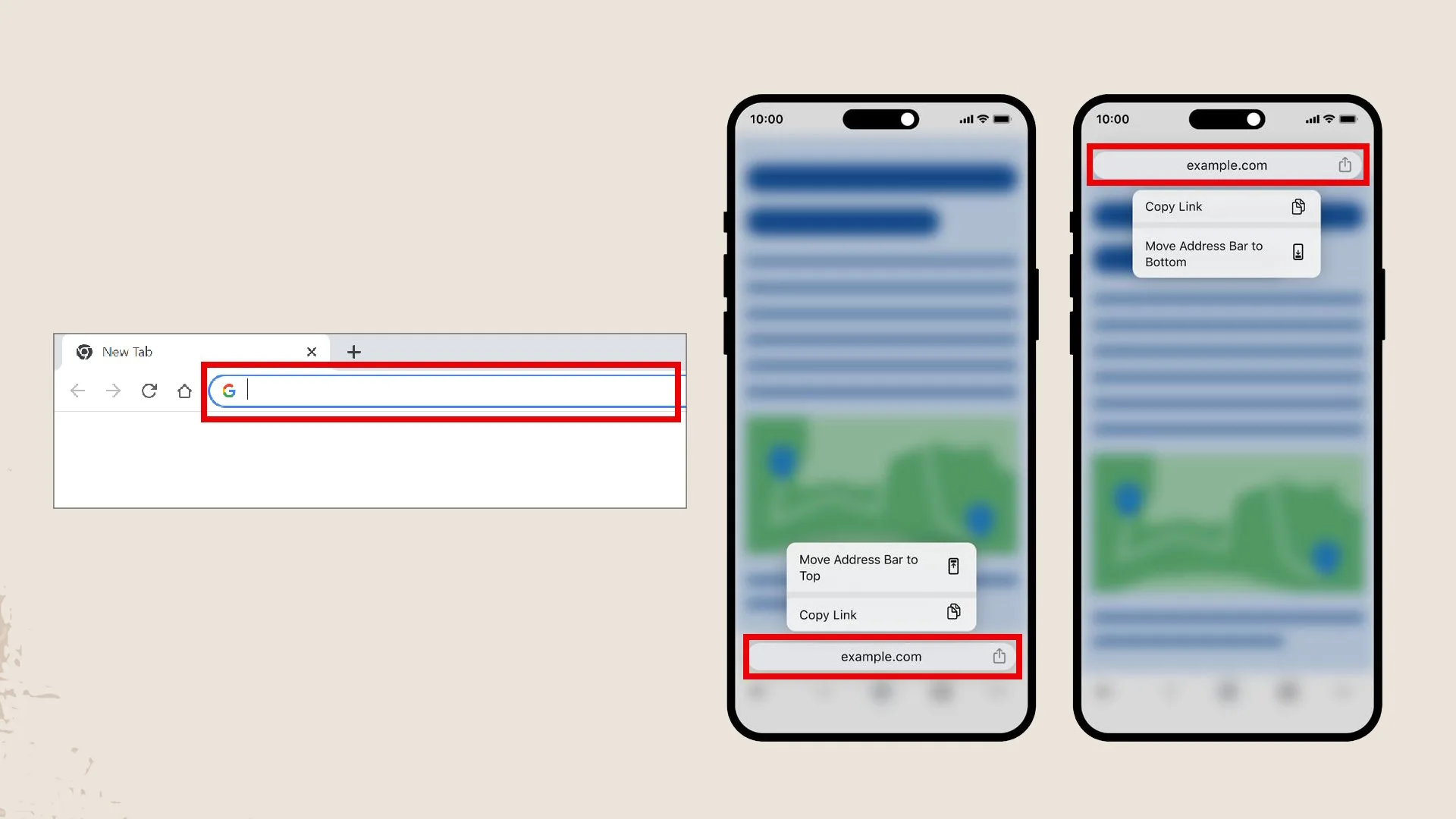

در ادامه مراحل بررسی نشت DNS را در سایت DNSleaktest.com بهصورت گامبهگام بررسی میکنیم تا منطق تست کاملاً روشن شود. روش کار با سایر ابزارها هم تقریباً به همین شکل است و تفاوتها بیشتر به جزئیات و نحوه نمایش نتایج خلاصه میشود:

- ابتدا ویپیان را روشن کنید؛

- وارد صفحه اصلی dnsleaktest.com شوید؛

- در بالای صفحه، آدرس IP فعلی شما نمایش داده میشود؛

- کمی پایینتر، دو گزینهی Standard Test یا Extended Test قرار گرفته؛

- برای بررسی دقیقتر، گزینهی Extended Test را انتخاب کنید؛

- منتظر بمانید تا فرایند ارزیابی بهطور کامل انجام شود؛

- پس از پایان تست، فهرستی از سرورهای DNS در بخش نتایج به نمایش درمیآید.

تحلیل نتایج بسیار ساده است: در این جدول، شما فقط باید مشخصات سرورهای VPN خودتان را ببینید. اگر در لیست نهایی، نام اپراتور یا کشوری را مشاهده کردید که با لوکیشنِ انتخابی در VPN هماهنگ نیست، یعنی با نشت DNS روبرو شدهاید. در واقع، وجود هر ردیفِ ناشناسی در این لیست نشان میدهد که بخشی از اطلاعات شما از مسیر امن خارج شده و هویت واقعی یا فعالیتهایتان برای اشخاص ثالث قابل ردیابیست.

نکته حرفهای: پیشنهاد میکنیم همیشه از دو یا سه سایت مختلف برای تست استفاده کنید؛ زیرا برخی ابزارها ممکن است انواع خاصی از نشت را شناسایی کنند که بقیه از قلم انداختهاند.

کلام آخر؛ امنیت، اتفاقی نیست!

در نهایت باید به خاطر داشته باشیم که در فضای دیجیتال، بیخبری به معنای امنیت نیست. برای اکثر کاربران، صرفاً چند ثانیه زمانگذاشتن برای یک بررسی ساده پیش از شروع وبگردیها، مؤثرترین و هوشمندانهترین راه برای اطمینان از حفظ حریم خصوصی است.

مهاجمان و ناظران شبکه، دقیقاً از همین اطمینانِ کاذب ما تغذیه میکنند. بیتوجهی به یک مورد بهظاهر جزئی، میتواند باعث افشای هویت واقعی شما، ردیابی تمام فعالیتهای حساس و حتی مسدود شدن حسابهای کاربریتان در پلتفرمهای بینالمللی شود.

فراموش نکنید نشت اطلاعات زخمی است که هیچ نوشدارویی برای آن پیدا نمیشود؛ پس پیش از آنکه دیر شود، از امنیت دیجیتال خود مطمئن شوید.

نظر بدهید

نشانی ایمیل شما منتشر نخواهد شد.