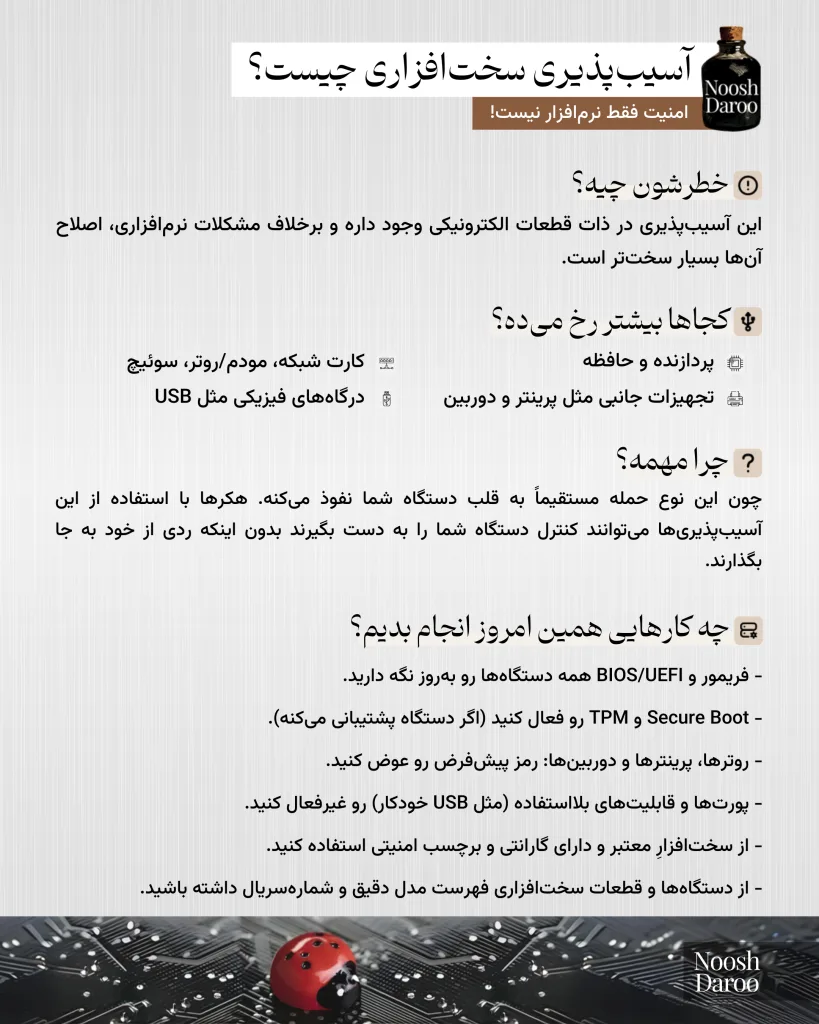

«آسیبپذیری سختافزاری» نوعی مشکل در ذات قطعات الکترونیکی است و برخلاف مشکلات نرمافزاری، اصلاحاش بسیار سختتر است.

حالا محققان دانشگاه ETH زوریخ و گوگل از یک «آسیبپذیری سختافزاری» پرده برداشتهاند که در قلب حافظههای رم (RAM) کمین کرده. این رخنه امنیتی که «ققنوس» نام گرفته نسل جدید حافظههای DDR5 و بهویژه تراشههای ساخت شرکت مشهور SK Hynix را هدف میگیرد.

آسیبپذیری ققنوس چیست؟

ققنوس مدل جدیدی از آسیبپذیری RowHammer است که از چند سال قبل شناخته شده بود. این آسیبپذیری به زبان ساده مثل ضربه زدن پیاپی به قفسه کتابها است. اگر به یک ردیف بیش از حد کوبیده شود، قفسه کناری هم تکان میخورد و کتابهای آن از جایش میافتند.

در چیپهای حافظه همین اتفاق رخ میدهد؛ با دستکاری مکرر یک ردیف، دادههای ردیفهای کناری دچار «بیت فلاپ» شده و بین صفر و یک جابجا میشوند. این تغییرات کوچک در ظاهر بیاهمیتاند، اما مهاجمان با همین روش به سیستم دسترسی غیرمجاز پیدا میکنند.

در ایران حافظههای RAM برند SK به دلیل قیمت مناسب سهم قابل توجهی از بازار را در اختیار دارند. همین باعث میشود بخشی از کاربران خانگی و حتی کسبوکارها ناخواسته در معرض ریسک قرار گیرند.

ققنوس از خاکستر برمیخیزد

سازندگان حافظه از این آسیبپذیری آگاه بودند و برای مقابله با آن سپرهای دفاعی مختلفی را طراحی کردند. اما حمله ققنوس نشان داد که این سپرها دیگر کافی نیستند.

ابزارهایی که قرار بود جلوی این نقص را بگیرند (مانند تصحیح خطای ECC) در برابر حملهی ققنوس کارایی ندارند.

روش جدید بهحدی خطرناک است که همه ۱۵ تراشه DDR5 آزمایششده (تولید سالهای ۲۰۲۱ تا ۲۰۲۴) در برابر آن تسلیم شدند. هکرها با استفاده از این تکنیک میتوانند:

- کلید اصلی را بدزدند: با تغییر دادن چند صفر و یک در جای درست، مهاجم به سیستم میقبولاند که مدیر اصلی (روت) است و کنترل کامل کامپیوتر را در دست بگیرد.

- قفلهای امنیتی را بشکنند: این حمله میتواند کلیدهای رمزنگاری را تخریب کرده و به اطلاعات حساس مانند رمزهای عبور دسترسی پیدا کند.

ترسناکتر اینکه تمام این فرآیند در کمتر از دو دقیقه (حدود ۱۰۹ ثانیه) روی یک سیستم استاندارد و بهروز قابل اجراست.

راه چاره چیست؟

مشکل اینجاست که ققنوس یک ضعف سختافزاری است، نه نرمافزاری. بنابراین نمیشود آن را با یک آپدیت ساده یا نصب وصله امنیتی برطرف کرد. تراشههایی که بین سالهای ۲۰۲۱ تا ۲۰۲۴ تولید شدهاند، این ضعف را در ذات خود دارند و برای سالها آسیبپذیر باقی خواهند ماند.

محققان توصیه کردهاند که نرخ بازخوانی (Refresh Rate) حافظه تا سه برابر افزایش یابد تا این روش خنثی شود، اما همین هم راهکاری موقت و تخصصی است.